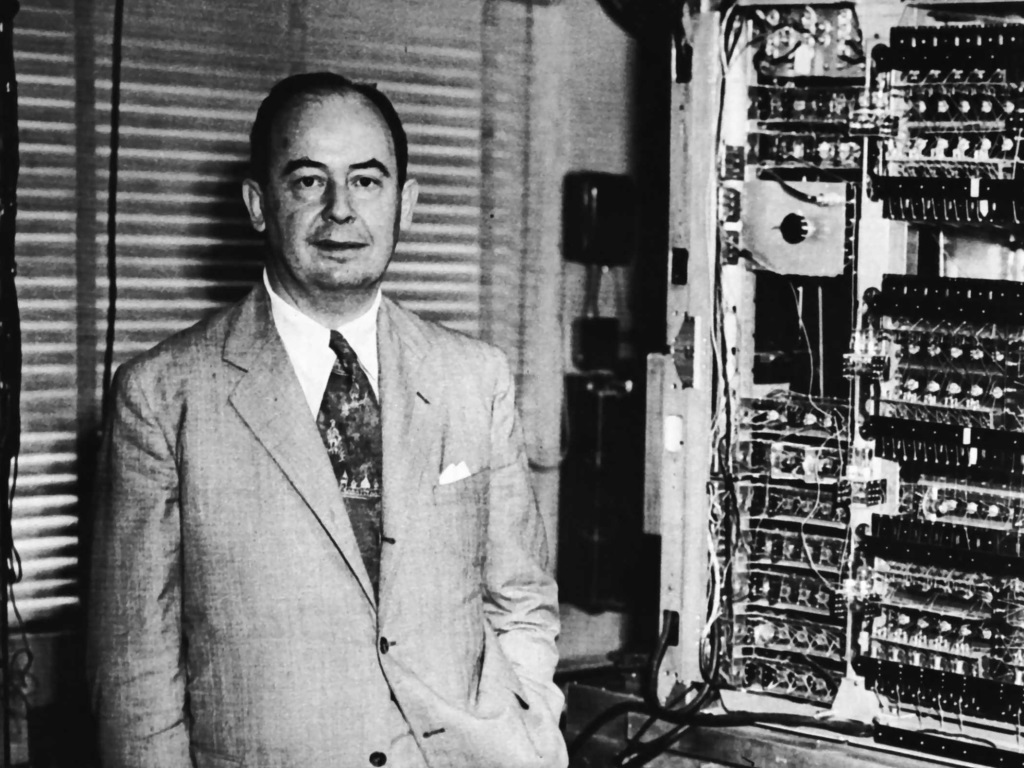

Идея компьютерных вирусов впервые обсуждалась в серии лекций математика Джона фон Неймана в конце 1940-х годов. В 1966 году вышла его монография «Теория самовоспроизводящихся автоматов» — по сути, это мысленный эксперимент, рассматривающий возможность существования «механического» организма например, компьютерного кода который бы повреждал машины, создавал собственные копии и заражал новые машины аналогично тому, как это делает биологический вирус.

Первый компьютерный вирус

Как отмечается на сайте «Discovery», программа «Creeper», о которой часто говорят как о первом вирусе, была создана в 1971 году сотрудником компании BBN Бобом Томасом. По факту, «Creeper» был создан как тестовая программа, чтобы проверить, возможна ли в принципе самовоспроизводящаяся программа. Оказалось, что в некотором смысле возможна. Заразив новый жёсткий диск, «Creeper» пытался удалить себя с предыдущего компьютера. «Creeper» не совершал никаких вредоносных действий он только выводил простое сообщение: «I’M THE CREEPER. CATCH ME IF YOU CAN!» (Я CREEPER. ПОЙМАЙ МЕНЯ, ЕСЛИ СМОЖЕШЬ!).

Первый троянец

Согласно сайту «Fourmilab», первый троянец под названием «ANIMAL» (хотя есть споры относительно того, был ли это действительно троянец или просто вирус) был разработан компьютерным программистом Джоном Уолкером в 1975 г. В то время были очень популярны компьютерные игры, в которых пользователь загадывал какое-нибудь животное, а программа должна была его угадать за 20 вопросов. Уолкер написал одну из таких игр, и она стала популярной. Чтобы поделиться ею со своими друзьями, Уолкер записывал и передавал её на магнитной ленте. Чтобы упростить эту процедуру, Уолкер создал программу «PERVADE», которая устанавливалась на компьютер вместе с игрой «ANIMAL». Пока пользователь играл в игру, «PERVADE» проверял все доступные пользователю директории на компьютере, а затем копировал «ANIMAL» во все директории, где этой программы не было. Вредоносной цели здесь не было, но «ANIMAL» и «PERVADE» подпадают под определение троянца: по сути, внутри программы «ANIMAL» была запрятана другая программа, которая выполняла действия без согласия пользователя.

Вирус загрузочного сектора «Brain»

«Brain», первый вирус для IBM-совместимых компьютеров, появился в 1986 году, — он заражал пятидюймовые дискеты. Как сообщает «Securelist», вирус был написан двумя братьями-пакистанцами — Баситом и Амджадом Фаруком Алви, которые держали компьютерный магазин в Лахоре. Братьям надоело, что покупатели нелегально копировали купленное у них программное обеспечение (ПО), и они создали этот вирус, который заражал загрузочные сектора дискет. «Brain» заодно оказался и первым вирусом-невидимкой: при обнаружении попытки чтения зараженного сектора диска вирус незаметно подставлял его незараженный оригинал. Также он записывал на дискету фразу «(c) Brain», но при этом не портил никаких данных.

Вирус «I Love You»

В начале ХХI века появился надёжный высокоскоростной интернет-доступ, и это изменило методы распространения вредоносных программ. Теперь они не были ограничены дискетами и корпоративными сетями и могли очень быстро распространяться через электронную почту, популярные веб-сайты и даже напрямую через интернет. Начало формироваться вредоносное ПО в современном виде. Ландшафт угроз оказался заселённым вирусами, червями и троянцами. Возник собирательный термин «вредоносное ПО». Одна из самых серьёзных эпидемий новой эры была вызвана червем «I Love You», который появился 4 мая 2000 г.

Как указывает «Securelist», «I Love You» следовал модели ранее существовавших вирусов, распространявшихся по почте. При этом, в отличие от макровирусов, широко распространённых с 1995 года, «I Love You» распространялся не в виде заражённого документа «Word», а в виде VBS-файла (такое расширение имеют скрипты, написанные в «Visual Basic»). Метод оказался простым и действенным — пользователи ещё не привыкли остерегаться незапрошенных электронных писем. В качестве темы письма была строчка «I Love You», а в приложении к каждому письму был файл «LOVE-LETTER-FORYOU-TXT.vbs». По задумке создателя Онеля де Гузмана, червь стирал существующие файлы и поверх них записывал собственные копии, благодаря которым червь рассылался по всем адресам из списка контактов пользователя. Поскольку письма, как правило, приходили со знакомых адресов, получатели обычно открывали их — и заражали червём свой компьютер. Таким образом, «I Love You» на практике подтвердил эффективность методов социальной инженерии.

Code Red

Червь был так называемым бестелесным червём — он существовал только в памяти и не предпринимал попыток заразить файлы в системе. Используя брешь в системе безопасности «Microsoft Internet Information Server», червь всего за несколько часов распространился по всему миру и вызвал хаос, внедряясь в протоколы обмена информацией между компьютерами.

Как пишет сайт «Scientific American», зараженные компьютеры в итоге были использованы для проведения DDoS-атаки на ве-бсайт Белого дома — «Whitehouse.gov».

Heartbleed

Угроза появилась в 2014 г. и сразу поставила под угрозу множество интернет-серверов. В отличие от вирусов и червей, “Heartbleed” — это уязвимость в “OpenSSL” — криптографической библиотеке универсального применения, широко использующейся по всему миру. “OpenSSL” периодически рассылает соединённым устройствам специальные сигналы, подтверждающие актуальность соединения. Пользователи могут отослать некоторый объём данных и в ответ запросить такое же количество данных, например, отослать один байт и получить в ответ тоже один байт. Максимальное количество данных, отправляемых за один раз 64 килобайта. Как объясняет признанный американский специалист по криптографии и компьютерной безопасности Брюс Шнайер, пользователь может объявить, что отсылает 64 килобайта, а по факту отправить только один байт — в этом случае сервер в ответ пришлёт 64 килобайта данных, хранящихся в его оперативной памяти, в которых может оказаться всё что угодно — от имён пользователей до паролей и криптостойких ключей.

CryptoLocker

Если вы до сих пор не в курсе, то существует целый ряд программ-вымогателей, которые при заражении какого-либо компьютера сообщают его хозяину, что система якобы заблокирована и для разблокировки нужно заплатить выкуп. Понятно, что нет никакой гарантии, что этот выкуп как-то поможет. Иногда компьютер остаётся заблокированным и после перечисления дани по указанному адресу. А сам факт выкупа только подстегивает вымогателей на дальнейшее вытягивание денег из хозяина. Но от большинства программ такого плана легко избавиться с помощью антивируса или специальных утилит, а вот с “CryptoLocker” нет лёгких рецептов. Он шифрует файлы и содержимое вашего компьютера при помощи сильной криптографии и никакого простого способа расшифровки нет.

Если многие угрозы не вызывают особых опасений, поскольку они легко лечатся, то в случае с криптолокерами всё гораздо неприятнее и сложнее. Без правильно хранимых резервных копий “CryptoLocker” способен свести на нет плоды недельной, месячной или годичной работы.

Совсем неудивительно, что некоторые жертвы, компьютеры которых были заблокированы, после оплаты выкупа так и не получали ключа разблокировки. Хотя, по некоторым сообщениям, хакеры всё же стали рассылать ключи-дешифраторы. На данный момент известно о нескольких группах, использующих атаки на основе “CryptoLocker”.

Заражению и шифровке подвергались фотографии, видео, документы и многое другое. Атакующие даже присылали жертвам полные списки заблокированных файлов. Для блокировки использовалось асимметричное шифрование RSA-2048 с уникальным для каждого компьютера секретным ключом. Вымогатели выводили на экран жертвы информацию о том, что этот ключ действителен всего лишь три дня, после чего уничтожается. И если за это время жертва не выкупала ключ, то данные восстановить уже было никак нельзя. Кстати, обычная сумма выкупа составляет $ 300, которые можно перевести различными способами, в том числе и биткоинами.

Масштаб угрозы оказался таким, что в дело включилась группа “US-CERT” (Центр реагирования на компьютерные инциденты). Именно этой группе было поручено изучить и проанализировать все аспекты возникшей угрозы. Группа подтвердила высокую опасность криптолокеров, однако рекомендовала в любом случае не платить выкупа вымогателям.

По большей части “CryptoLocker” распространяется через фишинговые письма, причём в ряде случаев используются письма от известных компаний. Например, службы отслеживания посылок и уведомлений “UPS” или “Federal Express”. По словам руководителя глобального центра исследований и анализа угроз “Лаборатории Касперского” Костина Райю, эта угроза в первую очередь направлена на пользователей из США, Великобритании, а также Индии, Канады, Франции и Австралии.

Некоторые версии “CryptoLocker” способны шифровать не только локальные файлы, но и подключенные съёмные хранилища. Например, опасности могут подвергаться USB-флешки, переносные жесткие диски, карты памяти, а также сетевые устройства и облачные хранилища, которые могут синхронизировать данные локального диска с серверами. “US-CERT” также предупреждает, что этот вредонос может передаваться в локальной сети от машины к машине, поэтому необходимо незамедлительно отключать инфицированный компьютер от сети.

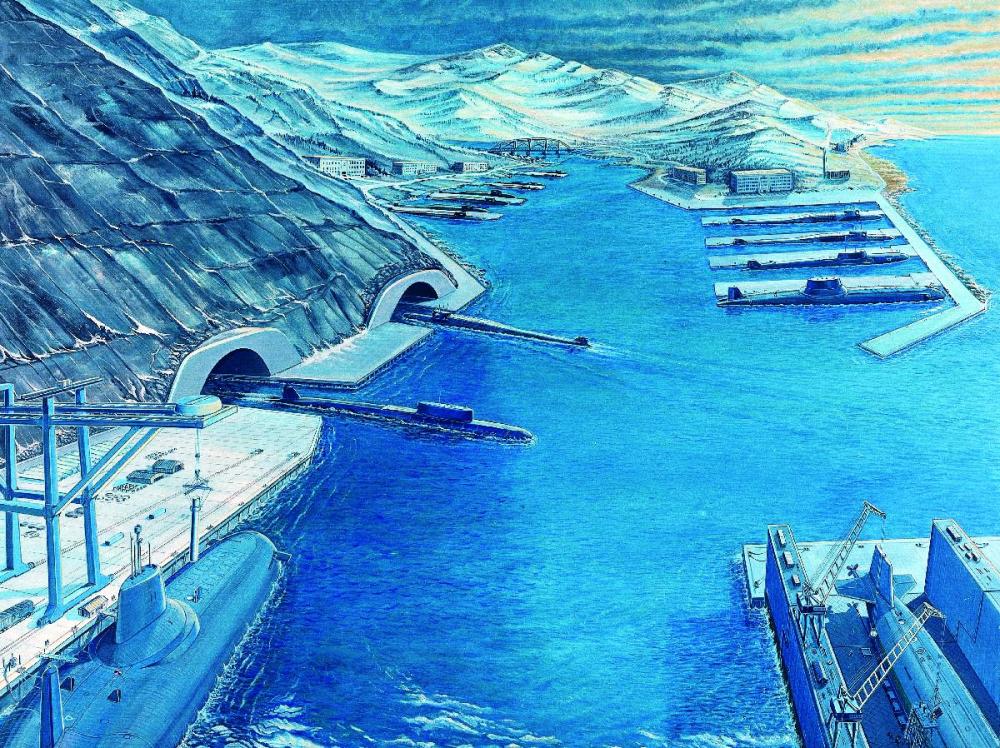

Stuxnet

Фактически является первым в истории вирусом, переступившим через границу киберпространства в реальный физический мир, первым вирусом, способным портить не только данные и программный код, но и вполне реальные машины и установки. Его появление не только выявило очередные уязвимости в операционных системах “Microsoft”, но и устремило взоры специалистов по информационной безопасности в абсолютно новую для них область — безопасность промышленных систем. Раньше мало кто задумывался об этом, хотя некоторые компании предупреждали о такой угрозе.

Причины вполне ясны: промышленные сети обычно изолированы не только от сетей общего пользования, но и от внутренних сетей предприятия, в них применяется очень специфическое оборудование и программное обеспечение, все процессы четко регламентированы. Казалось бы, никакой опасности быть просто не может! Но как выясняется, это не так. Подобную «фантастическую» картину мы могли видеть в уже достаточно старом американском фильме Йена Софтли «Хакеры» (1995 г.). Разработчикам червя “Stuxnet” удалось без труда обойти эту, казалось бы, самую надежную физическую защиту. Почему «разработчикам»? Потому что тут речь, несомненно, идёт не об одном человеке, а о целой группе, в составе которой кроме профессиональных программистов были и инженеры, и специалисты по автоматизированным системам управления технологическими процессами, знающие специфику работы с промконтроллерами и другим периферийным оборудованием. Вопросов много, а чётких ответов нет. Причин этому несколько:

— это, пожалуй, первый случай появления вредоносной программы, направленной именно на промышленные системы;

— специалисты по информационной безопасности и антивирусной защите обычно имеют крайне далекое представление о том, что такое PLC и SCADA, а специалисты по автоматизированным системам управления технологическими процессами далеки от информационной безопасности, и это очень сильно затрудняет анализ вируса;

— поскольку вирус затронул работу крупнейших промышленных и энергетических компаний, информация о нём тщательно скрывается. И если руководство компаний знает и озабочено этой проблемой, то сокрытие информации обычно идёт на нижнем уровне.

Речь идет о чрезвычайно высокотехнологичном вредоносном ПО во всех его проявлениях. Данный червь использует четыре ранее неизвестные уязвимости системы «Microsoft Windows», одна из которых направлена на распространение при помощи USB-flash накопителей. Причём данная уязвимость выявлена во всех версиях «Windows», включая XP, CE, Vista, 7, Windows Server 2003, 2008 и 2008R2, как в 32-разрядных, так и в 64-разрядных.

Уязвимость заключается в выполнении кода при попытке системы отобразить иконку c накопителя, например, при просмотре в проводнике. Исполнение кода происходит даже при полностью отключенном автозапуске для всех носителей. Кроме этого в коде зловреда реализована и возможность заражения по сети. Но тем не менее на большинство промышленных объектов червь попал именно через внешние носители. Кроме распространения посредством внешних носителей червь также успешно заражает компьютеры посредством соединения через локальную сеть. То есть, оказавшись на компьютере вне промышленной сети, он анализирует все активные сетевые соединения и «пробивается» к промышленной сети всеми возможными способами.

После внедрения в систему вредоносное ПО ищет в ней присутствие SCADA-системы фирмы «Siemens». Причём им атакуются только системы «SCADA WinCC/PCS7». Данных о заражении другой SCADA-системы от «Siemens» — «Desigo Insight», которая широко используется для автоматизации зданий и жилых комплексов, аэропортов и т.д., пока нет. Это говорит о «заточенности» червя на крупные промышленные и стратегические объекты. Именно этим объясняется то, что «Stuxnet» присутствует на большом количестве объектов и систем, но факт такого присутствия тщательно скрывается персоналом и руководителями на местах. В России известны факты такого сокрытия, когда руководство крупной компании после появления «Stuxnet» разослало по всем своим объектам инструкции и ПО для выявления и лечения вируса. И вирус действительно нашли на многих объектах, но НИКТО ЕГО НЕ ЛЕЧИЛ! Причина: для успешной очистки системы от вируса необходима перезагрузка системы (систем), то есть остановка технологического процесса.

Также настоятельно рекомендуется присутствие специалистов для выявления и возможного исправления изменений в контроллерах. Остановить установку, цех или всё предприятие — дело непростое: это ЧП, которое нужно чем-то обосновывать. А обосновывать наличием вредоносного ПО нельзя, ведь именно руководители на местах отвечают за выполнение регламента и инструкций. Если червь попал в систему, значит инструкции не выполнялись, и у руководителя будут неприятности. А неприятностей никто не хочет… Объекты так и живут со «Stuxnetом», и не только с ним, а мы все сидим на этой «пороховой бочке». Именно на «пороховой бочке», потому что никто не может гарантировать, что пока что спящий троян в какой-то момент не атакует любой из этих объектов или не появится новый экземпляр.

Кроме ядерной программы Ирана «Stuxnet» уже успел навредить некоторым промышленным предприятиям в Китае и разным объектам других странах, и системы эти не имели отношения к ядерным программам.

Flamer

Это грамотно спроектированная угроза, включающая в себя большое количество компонентов, что могло быть выполнено лишь группой профессионалов высокой квалификации в рамках хорошо финансируемого и четко управляемого продукта. Она включает в себя веб-сервер, SQL базу данных и библиотеку реализации протокола SSH. И помимо всего этого она включает в себя Lua-интерпретатор, который позволяет злоумышленнику легко расширять её функциональность по мере необходимости.

Это сложная, можно сказать, изощрённая угроза, присутствующая в интернете с 2010 года. Она наиболее распространена в странах Ближнего Востока и нацелена прежде всего на конкретных индивидуумов, а не на организации. Основная цель — кража разнообразных данных и самораспространение в определённой среде. Есть достаточные основания полагать, «Flamer» и «Stuxnet» — родственные продукты.

Заражению «Flamer» подвержены лишь компьютеры под управлением семейства ОС «Microsoft Windows». Для распространения на другие компьютеры «Flamer» применяет целый набор методов. Она может распространяться через сетевые ресурсы общего доступа, используя для этого украденные учётные записи, и через сменные носители информации, используя механизм автозапуска «autoran.inf». Помимо этого, «Flamer» применяет атаку «человек по середине», направленную на службу обновления «Windows Update».

«Flamer» — это громадная, в прямом и переносном смысле, угроза хищения информации. Она позволяет выполнять широкий спектр задач для удалённого управления компьютером. Различные модули собирают информацию с различных источников. Некоторые активируются, только если предварительно обнаружена информация, интересная злоумышленникам. Угроза способна извлекать метаданные из файлов. Например, она может извлечь GPS-координаты из фотографий или имена авторов документов. Информация шифруется и сохраняется в локальной SQLight базе данных.

DUQU

На фоне гигантского количества разнообразных вредоносных кодов, постоянно появляющихся в компьютерах и сетях, программа «DUQU» выделяется как особо опасная тем, что несёт в себе бесспорные черты фамильного сходства и следующего поколения «червя червей» по имени «Stuxnet». В 2018 году он просто-таки поразил антивирусную индустрию и сетевую публику своей небывалой сложностью и изощрённостью. При первичном сканировании ни одна из 43 антивирусных программ не детектировала данный файл как вредоносный.

Подобно ранее изученному «Stuxnet», главный модуль «DUQU» использует изощрённую и во многом уникальную технологию, обеспечивающую сокрытие своих компонентов в оперативной памяти, а не на жестком диске машины, — дабы эффективно избегать обнаружения антивирусными средствами. Обе программы, «DUQU» и «Stuxnet», используют особый драйвер ядра, который расшифровывает нужные зашифрованные файлы и встраивает их в уже работающие процессы. Такого рода «инъекции» в работающую память — это действительно очень эффективный способ избегать выявления, потому что здесь не происходит обращения к диску. А именно на последнее обычно и реагируют антивирусы.

* * *

Наиболее известными к настоящему времени средствами информационно-технических воздействий на основе вирусов являются «Stuxnet», «Flamer», «DUQU», «MiniFlamer», «MiniDuqu», «Sputnik». Использование вирусного программного обеспечения для целей государственной безопасности, которое не обладает широким спектром защиты собственных каналов управления, может привести к утрате контроля над этими программами. Кроме того, при использовании таких средств необходимо тщательно продумывать тактику действий вируса и допустимый уровень вреда, который он может причинять инфицируемой системе.

Эксперты по вопросам кибербезопасности считают, что по мере насыщения государственных и военных систем управления, элементов критической инфраструктуры сложными аппаратно-техническими электронными компонентами повышается не только их эффективность, но и уязвимость. Выявление критически значимых элементов и их вывод из строя при помощи относительно примитивных аппаратно-программных средств могут вызвать каскадные и системные эффекты, совокупный ущерб от которых сопоставим с результатами применения стратегического оружия.

Журнал МО РФ «Армейский сборник» № 9, 2019 г.